«Доктор Веб» исследовал нового банковского троянца

Банковские троянцы представляют серьезную опасность как для бизнеса, так и для частных лиц — они способны похищать деньги непосредственно со счетов в различных кредитных организациях. Вирусные аналитики компании «Доктор Веб» исследовали нового банкера, угрожающего пользователям операционной системы Microsoft Windows.

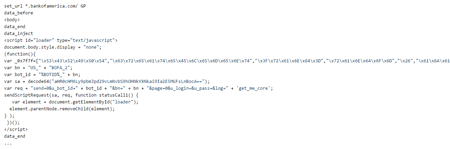

Эта вредоносная программа, созданная вирусописателями на основе исходных кодов другого опасного банковского троянца — Zeus (Trojan.PWS.Panda), получила наименование Trojan.PWS.Sphinx.2. Основное предназначение банкера заключается в выполнении веб-инжектов. Троянец встраивает в просматриваемые пользователем веб-страницы постороннее содержимое – например, поддельные формы для ввода логина и пароля, информация из которых передается злоумышленникам. Потенциальная жертва обычно не замечает подмены: URL интернет-ресурса в адресной строке браузера и оформление сайта остаются прежними, поддельная форма или текст добавляется на веб-страницу прямо на зараженном компьютере. При этом банковские троянцы могут обворовывать клиентов множества кредитных организаций, поскольку данные для выполнения веб-инжектов они получают с управляющего сервера. Если пользователь зайдет на банковский сайт, адрес которого имеется в конфигурации троянца, тот встроит в веб-страницу заранее сформированный злоумышленниками контент. На следующей иллюстрации показан пример кода, который Trojan.PWS.Sphinx.2 встраивает в страницы сайта bankofamerica.com:

При запуске Trojan.PWS.Sphinx.2 встраивается в работающий процесс программы Проводник (explorer.exe) и расшифровывает конфигурационный блок, в котором скрыт адрес управляющего сервера и ключ для шифрования принимаемых и отправляемых данных. Trojan.PWS.Sphinx.2 имеет модульную архитектуру: по запросу троянец скачивает с сервера злоумышленников дополнительные плагины. Два из используемых банкером модулей предназначены для выполнения веб-инжектов в 32- и 64-разрядных версиях Windows, еще два — для запуска на зараженной машине VNC-сервера, с помощью которого киберпреступники могут подключаться к зараженному компьютеру. Кроме того, Trojan.PWS.Sphinx.2 скачивает и сохраняет на инфицированном компьютере набор утилит для установки корневого цифрового сертификата — киберпреступники используют его для организации атак по технологии MITM (Man in the middle, «человек посередине»). Кроме того, в составе троянца имеется так называемый граббер — функциональный модуль, перехватывающий и передающий на удаленный сервер информацию, которую пользователь вводит в формы на различных сайтах.

Примечателен оригинальный способ автоматического запуска троянца на инфицированной машине: для этого используется сценарий на языке PHP и приложение-интерпретатор этого языка. Сценарий запускается с помощью ярлыка, который банкер помещает в папку автозагрузки. Всю необходимую для своей работы информацию троянец хранит в зашифрованном виде в системном реестре Windows. Модули сохраняются в отдельном файле со случайным расширением, который тоже зашифрован.

Антивирус Dr.Web успешно детектирует и удаляет троянца Trojan.PWS.Sphinx.2, поэтому он не представляет опасности для наших пользователей.