Обзор вирусной активности от «Доктор Веб»: появление нового бэкдора для Linux и прочие события декабря 2014 года

Последний месяц уходящего года не преподнес специалистам по информационной безопасности каких-либо неожиданностей и сюрпризов: вирусные базы пополняются записями новых вредоносных программ для операционной системы Microsoft Windows, также велико число вновь обнаруженных троянцев, угрожающих устройствам, работающим под управлением мобильной платформы Google Android. Не забыли вирусописатели и про пользователей ОС Linux — для этой платформы аналитиками компании «Доктор Веб» в декабре было выявлено несколько вредоносных приложений, наиболее заметным из которых оказался троянец, добавленный в вирусные базы под именем Linux.BackDoor.Fysbis.1.

Вирусная обстановка

Статистика, собранная с использованием лечащей утилиты Dr.Web CureIt!, демонстрирует, что среди обнаруженных в декабре на компьютерах пользователей вредоносных объектов по-прежнему лидируют рекламные плагины для браузеров, детектируемые антивирусным ПО Dr.Web как Trojan.BPlug.218 и Trojan.BPlug.341. На третьем месте декабрьского «рейтинга популярности» расположился еще один рекламный троянец — Trojan.Yontoo.115. Среди прочих вредоносных приложений, выявленных в течение минувшего месяца с использованием лечащей утилиты Dr.Web CureIt!, также встречается множество представителей семейств Trojan.Zadved и Trojan.LoadMoney — все они так или иначе связаны с загрузкой или демонстрацией пользователю назойливой рекламы.

Согласно данным, демонстрируемым серверами статистики «Доктор Веб», с начала декабря наиболее часто детектируемым вредоносным приложением можно считать бэкдор-загрузчик BackDoor.Andromeda.404 — количество его обнаружений составляет 0,4% от общего числа выявленных в декабре вредоносных программ. На втором месте с показателем 0,36% расположился рекламный троянец Trojan.LoadMoney.336, на третьем — установщик вредоносных программ Trojan.InstallCore.16 (0,34%).

В почтовом трафике антивирусное ПО Dr.Web наиболее часто обнаруживало уже упомянутую чуть выше вредоносную программу BackDoor.Andromeda.404 — среди общего числа распространявшихся в декабре по электронной почте вирусов и троянцев доля этого бэкдора составила 2,28%. Также в числе лидеров следует отметить троянца Trojan.Hottrend.355 (0,87%) и вредоносную программу Trojan.Fraudster.778 (0,67%), которые заметно потеснили троянские приложения семейства Trojan.Download, фигурировавшие в первой десятке в течение прошлого месяца.

Ботнеты, за функционированием которых пристально следят специалисты компании «Доктор Веб», продолжают свою вредоносную деятельность. Так, в ботнете, созданном злоумышленниками с использованием файлового вируса Win32.Sector, в декабре среднесуточная активность составила 50 500 инфицированных ПК, что примерно на 10% меньше показателей прошлого месяца. А вот число работающих под управлением Mac OS X Apple-совместимых компьютеров, зараженных троянской программой BackDoor.Flashback.39, за истекший месяц практически не изменилось: в декабре их среднее количество по-прежнему составляло порядка 13 500.

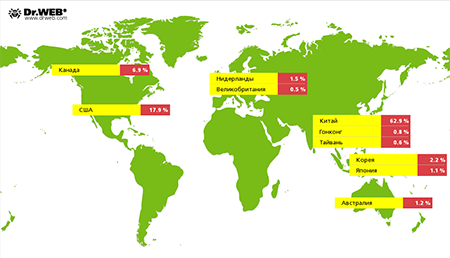

Троянец Linux.BackDoor.Gates.5 по-прежнему продолжает осуществлять DDoS-атаки на различные интернет-ресурсы. Как и прежде, основной его мишенью становятся серверы, расположенные на территории КНР. В декабре специалистами «Доктор Веб» было зафиксировано 5624 уникальных IP-адреса, на которые осуществлялись атаки (на 1911 больше, чем в прошлом месяце). Следует отметить, что заметно расширилась и география атак: среди целей злоумышленников все чаще встречаются серверы с адресами, зарегистрированными на территории Австралии, Тайваня, Нидерландов и Великобритании. Распределение атакованных узлов по странам мира показано на следующей иллюстрации:

Бэкдор для Linux

В декабре вирусные аналитики компании «Доктор Веб» исследовали многокомпонентную вредоносную программу для операционной системы Linux, получившую наименование Linux.BackDoor.Fysbis.1 и предположительно созданную хакерской группой Sednit. В изученном специалистами «Доктор Веб» образце было обнаружено два модуля, один из которых предназначен для работы с файловой системой инфицированного компьютера, а второй позволяет злоумышленникам выполнять на нем различные команды.

Эта вредоносная программа может работать как с привилегиями суперпользователя (root), так и под учетной записью простого пользователя Linux — в этом случае меняются папка, в которую инсталлируется троянец, и имя его исполняемого файла.

При первом запуске Linux.BackDoor.Fysbis.1 проверяет наличие своей работающей копии в инфицированной системе, а также пытается выяснить, не зарегистрирована ли вредоносная программа в автозагрузке. Если нет, троянец создает собственную копию в одной из папок на диске компьютера и обеспечивает собственный автоматический запуск.

Адрес управляющего сервера хранится непосредственно в теле бэкдора. В процессе своей работы троянец использует базу данных SQLite3, в таблицах которой содержатся зашифрованные конфигурационные данные и прочая информация, необходимая для работы троянца.

Троянец Linux.BackDoor.Fysbis.1 может получать различные команды от принадлежащего злоумышленникам управляющего сервера и выполнять их на инфицированной машине. Более подробные сведения об этой многокомпонентной вредоносной программе можно почерпнуть в подготовленном специалистами компании «Доктор Веб» техническом обзоре данного опасного приложения.

Android-троянцы

В последний месяц 2014 года пользователей мобильных устройств поджидало большое число предновогодних «подарков»: киберпреступники вновь интенсивно атаковали Android-смартфоны и планшеты, используя для этого самых разнообразных троянцев. Так, в декабре выявлены очередные вредоносные программы, которые были предустановлены злоумышленниками на ряд бюджетных Android-устройств. Один из таких троянцев, внесенный в вирусную базу как Android.Backdoor.126.origin, имел возможность по команде управляющего сервера выполнять различные нежелательные действия, например, размещать специально сформированные злоумышленниками СМС среди входящих сообщений пользователя. Т. к. содержимое подобных сообщений могло быть абсолютно любым, потенциальные жертвы Android.Backdoor.126.origin рисковали стать объектами разного рода мошенничеств со стороны авторов троянца. Аналогичная «спрятанная» вредоносная программа, получившая имя Android.Backdoor.130.origin, была также предустановлена на ряде Android-устройств, однако позволяла ее создателям выполнять более широкий спектр действий. В частности, она могла отправлять СМС-сообщения, совершать звонки, демонстрировать рекламу, загружать, устанавливать и запускать приложения без ведома пользователя, а также передавать в командный центр различную конфиденциальную информацию.

Кроме того, в декабре были обнаружены очередные Android-троянцы, которые могли использоваться киберпреступниками для кражи конфиденциальной информации пользователей и хищения денежных средств с их банковских счетов. Например, распространявшаяся под видом популярной игры вредоносная программа Android.SmsBot.213.origin, выявленная в середине месяца, представляла собой троянца, способного по команде злоумышленников перехватывать и отправлять СМС-сообщения, а также загружать на сервер конфиденциальные данные владельцев зараженных мобильных устройств. Имея доступ к работе с короткими сообщениями, Android.SmsBot.213.origin был способен передавать киберпреступникам разнообразные секретные данные, в том числе сведения о кредитных и дебетовых картах пользователей, у которых активирована услуга мобильного банкинга. В результате хитроумные вирусописатели могли получить доступ к управлению счетами потенциальных жертв и совершить перевод денежных средств в свою пользу.

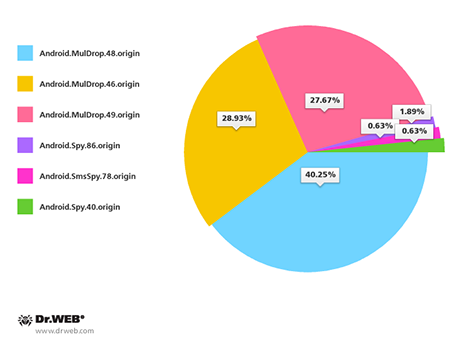

Среди банковских троянцев, зафиксированных в декабре, вновь «отличились» распространяемые в Южной Корее вредоносные Android-программы. Как и прежде, для заражения устройств южнокорейских пользователей киберпреступники активно применяли массовую отправку СМС-сообщений, содержащих ссылку на загрузку троянцев. В течение всего месяца специалисты компании «Доктор Веб» зафиксировали около 160 подобных спам-кампаний, при этом наибольшую активность проявили такие троянские приложения как Android.MulDrop.48.origin, Android.MulDrop.46.origin, Android.MulDrop.49.origin и Android.Spy.86.origin.